Riskhantering är en central del i det systematiska informationssäkerhetsarbetet. Förutsättningarna för säker hantering av information förändras ständigt - nya risker tillkommer och identifierade risker förändras. Ett systematiskt arbete med riskhantering innebär att organisationen har ett enhetligt arbetssätt för att identifiera, analysera, värdera, och behandla samt följa upp risker så att organisationen över tid kan upprätthålla en tillräcklig nivå av informationssäkerhet.

Risk definieras på olika sätt och arbetet med risker (riskhantering) kan utformas på många olika sätt. Att arbeta med risk är något som inte enbart görs inom informationssäkerhetsarbetet. Det finns också andra delar i en verksamhet där man behöver arbeta med risk. Exempel på dokument som ger stöd och ställer krav på arbete med risk: SS-ISO 31000, SS-ISO/IEC 27005, RSA (Risk- och sårbarhetsanalys enligt MSB:s föreskrifter), FISK (Förordningen om intern styrning och kontroll).

Gemensamt för olika sätt att se på risker är att risk beskrivs som en bedömning av sannolikheten för att man inte uppnår sina mål och de konsekvenser det får. Vad som är målet varierar utifrån situation, till exempel är målet när man ska gå över gatan att man ska göra det utan att orsaka en trafikolycka eller själv bli påkörd. Vilka som är en organisations mål beror på vilken organisation det rör sig om och i vilken del av verksamheten som risken ska förstås. Exempel på mål i en organisation kan vara: att göra en viss vinst, ha medarbetare som trivs på jobbet, eller att implementera ett nytt it-system. Målet med informationssäkerhetsarbetet är att skydda information från obehörig åtkomst (konfidentialitet), att den förändras obehörigt, förvanskas eller förstörs (riktighet) och se till så att den är åtkomlig för de som är behöriga att få tillgång till den när de behöver den (tillgänglighet).

Hur man väljer att arbeta med risk beror på organisationens behov. För att kunna jämföra risker mellan olika verksamhetsområden inom organisationen bör man helst se till att alla använder samma eller åtminstone liknande sätt att arbeta med riskerna på.

I metodstödet har vi valt att inte definiera olika begrepp. Istället förklarar vi dem på ett generellt sätt och på det sätt vi använder begreppen i metodstödet. Alla organisationer behöver själva välja vilket sätt att definiera och arbeta med risker som passar dem bäst.

Nedan följer en lista på begrepp som används i metodstödets vägledningar om risk (se också Identifiera och analysera Riskbild, Använda Riskanalys) och hur vi har valt att använda begreppen. Observera att det inte är några definitioner, utan begreppsförklaringar.

I det systematiska informationssäkerhetsarbetet brukar man skilja mellan:

Detta för att det i det första fallet där man identifierar risker med det systematiska arbetssättet kan vara bra att förutom risker också titta på vilka möjligheter och styrkor organisationen har som kan användas för att bedriva ett effektivt arbete med informationssäkerhet.

I det andra fallet är fokus istället enbart på att identifiera risker med en viss informationsbehandling så att man kan införa tillräckliga säkerhetsåtgärder.

Riskanalys görs för att förstå vilka händelser som kan påverka ett analysobjekt negativt, vilka konsekvenser det får och hur sannolikt det är att det händer. Syftet är att använda resultatet från analysen för att införa åtgärder som helt tar bort risken, minskar sannolikheten att den inträffar eller minskar konsekvensen om den inträffar. Under vissa omständigheter kan man välja att acceptera risken som den är.

När ska man inte göra riskanalys utan hot- och riskanalys, risk- och sårbarhetsanalys eller risk-, hot- och sårbarhetsanalys? Dessa analyser används ibland synonymt och ibland för att visa på var fokus i analysen ska ligga utifrån vad som är syftet med analysen. Enklast är att utgå från grundbegreppet. En hotanalys syftar till att bättre förstå vilka hot som kan drabba ens verksamhet samt vilka eller vad som orsakar hoten. En sårbarhetsanalys fokuserar mest på vilka brister vi själva har för att förstå vad vi kan göra för att minska dem.

En annan fundering som många organisationer har är om riskanalyser ska vara kvalitativa, kvantitativa, eller en kombination av båda. I den här vägledningen utgår vi från ett kvalitativt angreppssätt vilket vi bedömer är det vanligaste och mest lämpliga inom informationssäkerhet. På grund av områdets komplexitet och ständiga förändring är det svårt att skapa underlag till riskanalyser som är exakta (till exempel baseras på statistik). En erfarenhetsbaserad bedömning av förhållanden i och utanför den egna organisationen och dess informationsbehandling ger ofta bra underlag för att kunna bedöma och behandla risker.

Det går att använda numeriska värden för att beskriva nivåer även om bedömningarna från början är kvalitativa. Numeriska värden kan sättas på både konsekvens- och sannolikhetsnivåer, och sedan användas för att beräkna en risknivå. Risknivån är produkten av faktorerna konsekvens och sannolikhet (dvs. R = K x S). Risknivån är ett värde som visar hur allvarlig risken är.

Det som är viktigt att komma ihåg när man använder numeriska värden för nivåerna och gör beräkningar där värdena symboliserar ett kvalitativt värde är att det inte är ”korrekta” matematiska beräkningar man gjort för det kvalitativa värdet utan att de numeriska värdena snarare används för att ge en tydlig presentation av riskens värde.

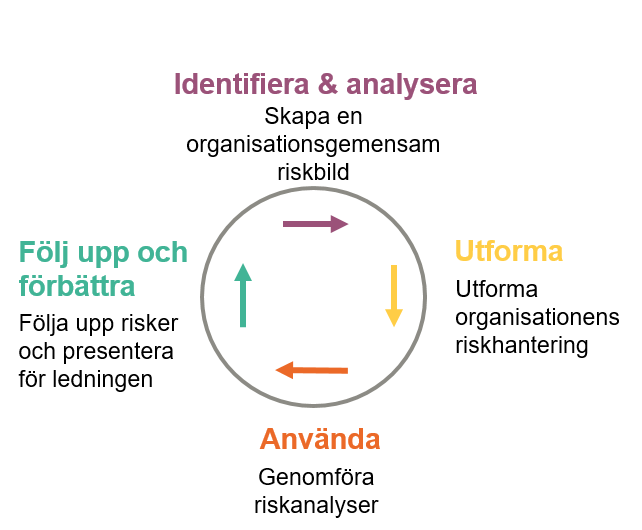

Vägledningen är utformad för att stödja det cykliska arbetet som återfinns i alla delar av det systematiska informationssäkerhetsarbetet (se Figur 1).

Figur 1: Riskhanteringen relaterat till metodstödets steg.

Den här vägledningen ger stöd i att utforma organisationens riskhantering och består av två delar:

Att arbeta med informationssäkerhet är att arbeta med risk. Standardserien SS-EN ISO/IEC 27000 som metodstödet baseras på är i sig riskbaserad, det vill säga att alla åtgärder som införs syftar till att minimera eller helt eliminera identifierade risker, vilket särskiljer ISO/IEC 27000 från andra standarder för ledningssystem som till exempel kvalitet (SS-EN ISO 9001), miljö (SS-EN ISO 14001) och kontinuitetshantering (SS-EN ISO 22301).

Det är organisationens hantering av informationssäkerhetsrisker som är i fokus i denna och övriga vägledningar om risk i metodstödet (se Identifiera och analysera Riskbild och Använda Riskanalys). Metodstödets vägledningar om risk bygger till stora delar på vad som sägs i standarderna SS-EN ISO/IEC 27001 (krav) och SS-ISO/IEC 27005 (riskhantering). Denna vägledning motsvarar i stort det som i SS-ISO/IEC 27005 benämns som Context establishment, vilket innebär att ta fram förutsättningarna för ett bra riskarbete.

I metodstödet används begreppet riskanalys synonymt med begreppet riskbedömning i standarder för riskhantering (SS-ISO/IEC 27005 och SS-ISO 31000). Det vill säga att i metodstödets begrepp riskanalys ingår också riskidentifiering och riskvärdering. Valet att inte använda begreppet riskbedömning har gjorts med hänsyn till hur termen riskanalys förstås i Sverige, och att det i metodstödet finns flera andra analyser vilka också syftar till att förstå olika delar av en verksamhet mer djupgående genom analysmetod.

När du utformar organisationens riskhantering för informationssäkerhetsrisker, börja med att identifiera om organisationen har ett arbetssätt för hur risker i olika delar av verksamheten identifieras, värderas och behandlas. Finns något arbetssätt för riskhantering redan etablerat i organisationen så bedöm om du kan använda det som det är, anpassa det eller om du behöver ta fram ett anpassat arbetssätt för hantering av informationssäkerhetsrisker i din organisation.

När du utformar hanteringen av informationssäkerhetsrisker behöver du dokumentera:

Förutom ovan punkter finns andra arbetssätt eller stöd som en del organisationer bedömer användbara. Ett sådant stöd är att skapa en riskbild som övergripande beskriver och värderar risker som hela organisationen kan drabbas av (se Identifiera och analysera Riskbild).

Ledningens inriktning av arbetet med riskhanteringen kan ingå i en policy (säkerhets-, informationssäkerhets- eller riskpolicy) medan mer detaljerade delar kan finnas i riktlinje- eller instruktionsdokument (se Utforma Styrdokument). Exempelvis behöver man här reglera vilka riskanalyser som ska genomföras, hur ofta de som genomföras, samt vem som har ansvar för att initiera, genomföra och följa upp riskarbetet i stort och enskilda riskanalyser.

Det går att benämna och visualisera arbetet med riskhantering som en riskhanteringsprocess även om vi inte gör det i metodstödet.

Eftersom risker finns överallt i en organisation är det första som bör fastställas, förslagsvis i policyn, vilka typer av risker som riskhanteringen ska omfatta.

Informationssäkerhetsrisker, det vill säga risker som kan kopplas till organisationens informationsbehandling, är en del av alla de risker som en organisation står inför. Andra risker som en organisation kan vara intresserad av att ha kontroll över kan vara kopplade till medarbetares fysiska och psykiska hälsa, finansiella risker, risker relaterade till att inte uppnå satta verksamhetsmål eller tillhandahålla utlovade leveranser, brister i fastigheter och andra fysiska tillgångar.

Organisationer har olika sätt att styra, olika mognadsgrad och tradition när det gäller riskhantering. I många organisationer saknas en samlad riskhantering och riskanalyser genomförs på olika sätt beroende på sammanhang, till exempel används ett sätt för att bedöma risker i projekt, ett för arbetsmiljörisker och ett för finansiella risker.

För att underlätta arbetet med att analysera risker och för att ledningen ska kunna jämföra risker mellan olika verksamheter är det lämpligt att det finns en gemensam modell för hur organisationens alla riskanalyser genomförs oavsett var i organisationen och vilken sorts risk som analyseras. Behandlingen av informationssäkerhetsrisker bör därför vara integrerat, eller i alla fall samordnat, med organisationens generella riskhantering och inte utgöra ett eget sidospår.

Precis som att hanteringen av informationssäkerhetsincidenter och kontinuitet för informationsbehandling måste samordnas med hur organisationen hanterar incidenter och kontinuitet (se Utforma Kontinuitetshantering för informationstillgångar och Utforma Incidenthantering) så måste arbetet med hantering av informationssäkerhetsrisker koordineras med övrig riskhantering.

I arbetet med att skapa och etablera riskhantering för informationssäkerhetsrisker behöver du som CISO utgå från din organisations nuvarande arbete med risker och det finns i grunden två alternativ:

Ansvar inom riskhantering bör följa samma grundprincip som ansvaret för informationssäkerhet, dvs. ansvaret för risker följer det ordinarie verksamhetsansvaret medan särskilt utpekade roller (CISO med flera.) stödjer de verksamhetsansvariga i deras riskarbete (se Utforma Organisation). Riskägare kallas den som ansvarar för risker i sin verksamhet. Den som ansvarar för att samordna organisationens riskhantering, stödja och följa upp arbetet kallas ofta risksamordnare.

Riskägare

Riskägare är ansvariga för alla risker i sitt ansvarsområde och därmed också informationssäkerhetsrisker. De ansvarar för den operativa riskhanteringen där risker identifieras, värderas, och behandlas i enlighet med fastställda rutiner. Riskägare är exempelvis verksamhetsansvariga i linjeorganisationen (till exempel avdelning eller enhet), informationsägare, systemägare, processägare eller projektägare. Beroende på hur organisationen ser ut så kan förekomsten av riskägare variera, det är dock viktigt att tänka på vilka nivåer i linjeorganisationen som riskägare ska finnas. Riskägarens ansvar och mandat behöver tydliggöras i styrdokument, förslagsvis rollernas ansvarsprofiler (eller motsvarande).

Riskägare ansvarar för den operativa riskhanteringen inom sin verksamhet, vilket innefattar:

Risker uppkommer och existerar sällan helt i linje med den struktur av riskägare som skapats i organisationen. Risker delas med andra riskägare i organisationen och med externa aktörer, exempelvis driftsleverantörer. Behandling av risker som delas med andra kan därför sällan göras enbart i den egna verksamheten, utan kräver samverkan med och kravställning mot andra aktörer i och utanför den egna organisationen.

Eftersom riskägare ofta är chefer och ledare bör dessa utse personer som kan stödja dem i vissa delar av den operativa riskhanteringen, som till exempel att genomföra riskanalyser och följa upp att åtgärder som beslutats av riskägaren införs enligt åtgärdsplanen samt samverka med organisationens risksamordnare.

Risksamordnare

Risksamordnaren har det övergripande ansvaret att utforma och förvalta organisationens riskhantering, samt stödja riskägare och andra i deras arbete med risk. Risksamordnaren kan också benämnas ”risk manager” eller riskchef. Om riskhanteringen enbart omfattar informationssäkerhetsrisker är det lämpligen CISO som innehar rollen som risksamordnare. Risksamordnaren kan ses som en funktion och arbetet kan omfatta allt ifrån en deltidstjänst till flera heltidsanställda personer.

Risksamordnaren har det övergripande ansvaret för organisationens riskhantering, vilket innefattar:

Liksom hos riskägare ska ansvar och mandat hos risksamordnarfunktionen tydliggöras i styrdokument, exempelvis ansvars- och delegationsordning, ansvarsprofil eller motsvarande.

Riskanalysmodellen är organisationens stöd för att få jämförbara resultat från riskanalyser inom olika verksamheter. Modellen är en viktig del av riskhanteringen.

Riskanalysmodellen ska ge stöd för hur organisationen arbetar med att identifiera, värdera och behandla sina risker. Att arbeta utifrån modellen ska hjälpa organisationen att besvara de fyra frågorna ”Vad kan hända?”, ”Vad blir konsekvenserna?”, ”Hur sannolikt är det?” och ”Hur kan vi minska risken?”.

Modellen behöver därför ge stöd för hur man vid riskarbete i organisationen:

Man kan välja att ha riskbehandlingen utanför riskanalysmodellen, men här har vi valt att inkludera riskbehandlingen i modellen för att tydligt visa att syftet med riskarbetet är att införa åtgärder som minskar risken.

Det är viktigt att riskanalysmodellen utformas på ett sätt som uppfyller organisationens behov, ger stöd i riskanalysarbetet och är enkel att använda. Den tid du lägger på att utforma en för organisationen bra modell får du igen senare genom att arbetet upplevs lätt och resultatet blir välanvänt och uppskattat.

Modellen du tar fram behöver beskriva:

Det finns ett enkelt verktyg för att dokumentera organisationens riskanalysmodell med kriterier och nivåer för riskvärdering, organisationens riskmatris, samt kriterier och nivåer för riskacceptans. Verktyget hittas i verktygslådan, se Verktyg Utforma Kriterier och nivåer för riskvärdering. De antal nivåer, kategorier med mera som finns inlagt i verktyget ska ses som exempet och måste definieras och fastställas utifrån hur den egna organisationen väljer att utforma sitt arbete med risker.

Det är riskägaren som bestämmer vad riskanalysen ska omfatta och dess syfte. Ibland behöver den som genomför riskanalysen justera analysobjektets omfattning utifrån den kunskap de som medverkar i riskanalysen har. Ett analysobjekt kan också behöva delas upp i mindre delar för att riskanalysarbetet ska bli praktiskt genomförbart.

Syftet med riskanalysen behöver också vara tydligt innan analysen påbörjas. Inom informationssäkerhet är syftet med de riskanalyser som görs att identifiera vilka säkerhetsåtgärder som behöver införas för att säkerställa att informationen skyddas tillräckligt.

Att beskriva en risk så att den blir tillräckligt begriplig och avgränsad för att kunna värderas är inte alltid lätt. Det kräver övning och erfarenhet. Det finns dock några tips på hur man kan tänka för att identifiera risker och beskriva dem på ett sätt som underlättar vidare riskarbete. Det tydligaste sättet att beskriva risker är att använda formatet:

På grund av (orsaker) inträffar risken (händelse) vilket leder till (konsekvenser).

En hörnsten i utformningen av organisationens riskhantering är att fastställa utifrån vilka kriterier risker ska värderas. Det är viktigt att risker värderas på ett så likartat sätt som möjligt i hela organisationen eftersom risker är underlag för beslut och prioritering. Obefintliga eller otydliga kriterier kan få följden att likvärdiga risker värderas olika och därmed prioriteras olika eller till och med att låga risker värderas högre än allvarliga risker. Detta kan få till följd att organisationen lägger resurser på att införa onödiga eller otillräckliga säkerhetsåtgärder.

Vilka kategorier som organisationen bedömer konsekvens utifrån är beroende av dess verksamhet. Kategorierna speglar vad som är viktigt för organisationen. Vilka kategorier som är viktiga i din organisation kan du till exempel finna i visionsdokument, verksamhetsidéer och värdegrunder. Du kan också identifiera viktiga kriterier genom externa och interna krav som finns på din organisation (se Identifiera och analysera Verksamhetsanalys, Identifiera och analysera Omvärldsanalys).

Nedan finner du några exempel på vanliga konsekvenskategorier:

Konsekvenskategorierna kan ha beroenden till varandra, till exempel kan minskat förtroende leda till minskade intäkter och därmed ekonomisk förlust. Det går att skapa kategorier på olika sätt, det viktiga är att de är relevanta för den egna organisationen och att de är tydligt formulerade.

När kategorierna är identifierade behöver lämpliga nivåer identifieras. Också här är det organisationens förutsättningar som styr hur många nivåer som ska finnas och vad nivåerna står för.

Antalet konsekvenskategorier och -nivåer bör inte vara för många, det kan skapa onödig komplexitet. Ett vanligt och lämpligt antal nivåer är tre till sex.

När ni har fastställt ett lämpligt antal nivåer för organisationen behöver ni ge nivåerna namn, nummer och/eller färger. Till exempel: försumbar, måttlig, betydande, allvarlig, eller 1, 2, 3, 4, eller grön, gul, orange, röd.

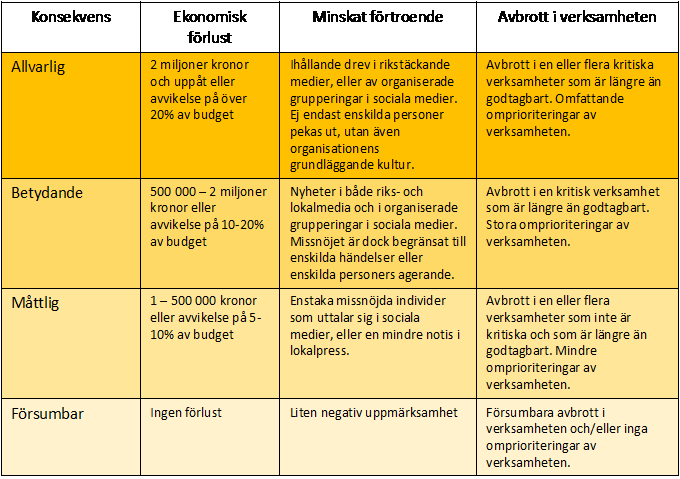

Tillsammans kan konsekvensnivåerna och konsekvenskategorierna bilda en konsekvensmatris vilket illustreras i Figur 4. Matrisen är ett exempel på hur man kan definiera konsekvensnivåer och konsekvenskategorier. Den ska alltså inte ses som fullständig. Se fler exempel på konsekvenskategorier i listan ovan.

Figur 2: Exempel på konsekvensnivåer och -kategorier

Nivåer och kategorier för värdering av konsekvenser bör vara samma, eller åtminstone jämförbara, för all bedömning av konsekvens i organisationen till exempel vid konsekvensbedömningar i informationsklassning, incidenthantering och kontinuitetshantering (se Utforma Klassningsmodell, Utforma Incidenthantering, Utforma Kontinuitetshantering för informationstillgångar).

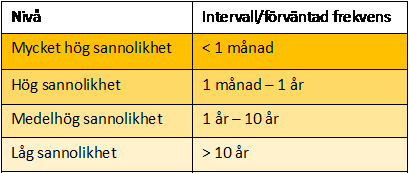

Sannolikhet är ett mått som beskriver hur troligt, eller med vilken frekvens, en viss händelse kan inträffa i framtiden. För att undvika godtyckliga och alltför subjektiva bedömningar av sannolikheter vid riskanalyser är det viktigt att definiera och fastställa sannolikhetsnivåer. Dessa kan med fördel ha benämningar i likhet med de nämnda uttrycken ovan, men det viktiga är att de definieras i form av intervaller i tid. Ett exempel med fyra sannolikhetsnivåer illustreras i Figur 3.

Figur 3: Exempel på sannolikhetsnivåer

Antalet sannolikhetsnivåer bör inte vara för många då det kan skapa onödig komplexitet, men heller inte för få då det kan ge för låg precision som följd. Ett vanligt och lämpligt antal nivåer är tre till sex. Tillsammans med konsekvensnivåerna bildar sannolikhetsnivåerna en riskmatris. De är vanligt men inte nödvändigt att antalet nivåer för konsekvens och sannolikhet är desamma.

Nivåer och kategorier för värdering av sannolikhet bör vara samma, eller åtminstone jämförbara, för all bedömning av sannolikhet i organisationen till exempel vid sannolikhetsbedömningar i informationsklassning, incidenthantering och kontinuitetshantering (se Utforma Klassningsmodell, Utforma Incidenthantering, Utforma Kontinuitetshantering för informationstillgångar).

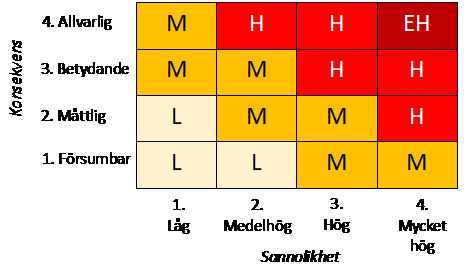

Genom att kombinera värdena på konsekvensnivåerna och sannolikhetsnivåerna bildas en riskmatris (se Figur 4).

Figur 4: Exempel på en riskmatris.

Risknivån anger riskens storlek och är en kombination av riskens konsekvens och sannolikhet. Risknivåerna kan uttryckas numeriskt (till exempel 1–4) och/eller med ett namn (till exempel Låg–Medel–Hög–Extremt hög).

I exemplet i Figur 4 finns fyra risknivåer som uttrycks med ett namn och numeriskt:

När organisationen bestämmer risknivåer kan konsekvens och sannolikhet viktas olika. Det är vanligt att konsekvenser får en högre viktning än sannolikheten så att risker med hög konsekvens och låg sannolikhet får ett högre riskvärde. Till exempel att risker med allvarlig konsekvens (4) och låg sannolikhet (1) i Figur 4 då kan ges riskvärdet ”Hög” istället för ”Medel”. Även risker med försumbar konsekvens (1) men mycket hög sannolikhet (4) kan ges riskvärdet ”Hög” istället för ”Medel” i Figur 4. Detta kan göras för att verkligen uppmärksamma de risker som ger hög konsekvens och de händelser som upprepas så ofta att de sammanlagt påverkar verksamheten.

De risker en riskanalys resulterat i ska åtgärdas på något sätt. Risker kan:

Riskägaren ansvarar för att risker åtgärdas i det egna ansvarsområdet. Hur detta görs kan styras genom krav på vilka risker riskägaren kan acceptera och vilka risker som behöver behandlas (se avsnittet nedan Kriterier för riskacceptans).

Man kan välja att åtgärda risker genom att undvika dem, det vill säga avbryta något man gör, göra något på ett helt annat sätt eller inte alls göra det man tänkt.

Det kan också finnas möjlighet i vissa fall att åtgärda risken genom att överföra den, till exempel genom att teckna en försäkring som täcker kostnaden för delar eller hela konsekvensen av att risken inträffar.

Det vanligaste sättet att åtgärda risker är genom reducering (eller eliminering) med hjälp av säkerhetsåtgärder. En viss säkerhetsåtgärd kan reducera både sannolikheten och konsekvensen. En viss säkerhetsåtgärd kan också användas för att behandla flera olika risker.

Reducering av risker kan ske genom:

Hur riskägaren väljer att åtgärda risken behöver beslutas och dokumenteras. Detta görs lämpligen i en åtgärdsplan. Åtgärdsplanen behöver innehålla vilken åtgärd som ska införas, ansvarig för att införa åtgärden, samt när den ska vara införd. Man kan även välja att följa upp hur det går att införa åtgärder genom att visa på status för olika åtgärder i åtgärdsplan, till exempel genom att följa upp om åtgärden införs enligt plan, är något försenad eller om man stött på stora problem.

Det är inte alltid möjligt att reducera hela risken. Antingen för att det inte finns några säkerhetsåtgärder, eller för att man bedömer att man inte kan eller behöver åtgärda hela risken. Det är därför bra att bedöma risknivån efter att säkerhetsåtgärderna införts Den risknivå som blir kvar kallas ofta kvarstående risk.

Säkerhetsåtgärder som väljs ligger inte alltid under riskägarens kontroll, utan det kan vara andra funktioner i organisationen som ansvarar för att införa dessa (till exempel en it-avdelning eller fastighetsservice) eller en extern aktör (till exempel en molntjänstleverantör). När man inför säkerhetsåtgärder bör man i första hand välja sådana som organisationen redan godkänt och beslutat om. Om det saknas så behöver en dialog föras med den som kommer att beröras, till exempel åtgärden att införa en brandvägg för att skydda ett informationssystem görs i samverkan med it-avdelningen eftersom de vet vilka brandväggar som organisationen har samt fördelar och nackdelar med olika typer av brandväggar för det aktuella informationssystemet. Säkerhetsåtgärder för att reducera risker kan därför innefatta intern och extern kravställning och behov av dialog innan beslut om vilka säkerhetsåtgärder som ska införas.

Riskacceptans är regler som en organisation beslutar gällande vilka risker som kan tillåtas att kvarstå utan att de åtgärdas och vilka risker som måste åtgärdas på något sätt. Det ger riskägaren stöd i hur den ska agera utifrån den risknivå som framkommit i en riskanalys.

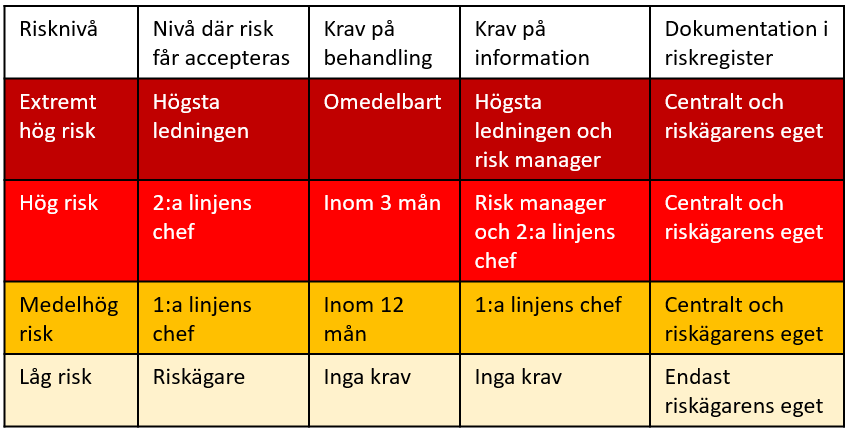

Figur 5 visar exempel på risknivå och när riskägaren får acceptera, när en risk med en viss risknivå ska vara åtgärdad, till vem inom organisationen riskägaren behöver informera om risker på en viss risknivå, samt var risken ska dokumenteras. I exemplet kan endast risker på den lägsta nivån accepteras av riskägaren. Krav på olika aspekter av hantering av risker kan varieras för de risknivåer där risken inte kan accepteras av riskägaren.

Figur 5: Exempel på kriterier för riskacceptans.

Det finns två situationer när en riskägare behöver informera andra om de risker som framkommit vid riskanalys. Den ena situationen är när ansvaret att införa säkerhetsåtgärden ligger inom en annan verksamhet.

Den andra situationen är när riskägaren upptäcker att en risk som identifierats kan få så stora konsekvenser för andra verksamheter än den egna eller att konsekvenserna för den egna verksamheten blir så stora att riskägaren själv inte kommer att kunna hantera situationen om den inträffar. En sådan situation är till exempel om riskägaren för ett it-system upptäcker att utbytet till nyare teknik inte kan göras inom beslutad tid utan att det gamla it-systemet behöver användas en längre tid och sannolikheten att det får problem som gör att det inte fungerar finns. Riskägaren för it-systemet (systemägaren) behöver berätta detta för riskägaren (informationsägaren) för den verksamhet som behöver informationen i it-systemet. Om problem i it-systemet ger konsekvenser utanför verksamheten behöver informationsägaren lyfta risken, förslagsvis tillsammans med systemägaren, att dennes verksamhet kanske inte kan nå sina mål.

Förutsättningarna för när en risk ska lyftas och till vem behöver framgå av regelverken för riskhantering. Vanliga sätt att lyfta risker är till chef ovanför och/eller till risksamordnaren.

Ett riskregister är en sammanställning över genomförda riskanalyser och status i riskbehandlingen.

Varje riskägare kan med hjälp av ett eget riskregister hålla kontroll på sina risker. I en mindre organisation kan det dock räcka med ett riskregister för hela organisationen. I de flesta organisationer fungerar det bäst att varje riskägare använder ett eget riskregister men att viss information samlas i ett centralt riskregister för att få en överblick över organisationens alla riskanalyser. Det centrala registret kan användas som utgångspunkt för uppföljning och presentation vid ledningens genomgång (se Följa upp och förbättra Ledningens genomgång).

Det riskregister som varje riskägare håller kan till exempel innehålla riskanalysens namn, resultatet av riskanalysen utifrån antal risker i olika risknivå, status gällande åtgärder i åtgärdsplaner, och referenser till själva riskanalysen och åtgärdsplanen med mera. Det finns ett enkelt riskregister som kan användas för detta, se verktyget Verktyg Använda Riskregister. Verktyget ger en bra utgångspunkt men måste anpassas efter varje organisations behov och förutsättningar.

Fördelen med att sammanställa information om organisationens risker i ett centralt riskregister är att få en överblick över de risker som organisationen har, vem som är riskägare och hur många risker på respektive risknivå den ansvarar för, hur det går att införa säkerhetsåtgärder och vilka åtgärdsansvariga som arbetar med att minska organisationens risker.

Nu när vi har utformat vår riskhantering och tagit fram en riskanalysmodell tänk på att resultatet av genomförda riskanalyser kan innehålla mycket känslig information. Riskregistret och ibland även åtgärdsplaner kan också innehålla känslig information. Klassa alltid informationen och hantera den i enlighet med organisationens hanteringsregler.

Arbetet med att ta fram riskbilden kan i vissa delar av framtagandet också vara känslig men det är bra att den slutgiltiga versionen ändå går att dela med sig av för att underlätta organisationens riskanalysarbete (se Identifiera och analysera Riskbild).

Utformningen av organisationens riskhantering, inklusive ansvar, roller, riskanalysmodell, inte minst kriterier för riskbedömning och övrigt stöd samt eventuella verktyg som ska användas måste kommuniceras på ett tydligt sätt till riskägare och andra berörda roller. Vissa delar, som exempelvis kriterier för riskbedömning, kan byggas in i riskverktyg och användas under själva riskanalysen (se Verktyg Använda Dokumentera riskanalys). Verktyg kan också användas som stöd vid uppföljning av risker.

Utbildningsbehovet relaterat till riskhantering behöver analyseras utifrån det ansvar olika roller har och finnas med i organisationens utbildnings- och kommunikationsplan för informationssäkerhet (se Använda Utbilda och kommunicera).

Ett enkelt verktyg för att dokumentera organisationens riskanalysmodell med kriterier och nivåer för riskvärdering, organisationens riskmatris, samt kriterier och nivåer för riskacceptans.

Vägledningar:

RiskhanteringDatum:

04 februari 2025Stöd för att dokumentera riskanalysen. Verktyget kan, och behöver, anpassas till organisationens riskanalysmodell.

Vägledningar:

Riskhantering, RiskanalysDatum:

04 februari 2025Mall för riskregister. Verktyget ger en bra utgångspunkt men måste anpassas efter varje organisations behov och förutsättningar.

Vägledningar:

Riskhantering, RiskanalysDatum:

04 februari 2025Exempel på instruktion för riskhantering i Region.

Vägledningar:

RiskhanteringDatum:

25 juni 2024Exempel på riktlinje för riskhantering i Region.

Vägledningar:

RiskhanteringDatum:

25 juni 2024