Den här vägledningen beskriver hur du väljer säkerhetsåtgärder för att skydda din organisations information. Den beskriver också hur du kan gruppera dessa i skyddsnivåer och koppla dem mot konsekvensnivåerna i organisationens klassningsmodell.

För att nå syftet med informationsklassningen, nämligen att informationen ska skyddas, behöver ni efter informationsklassningen genomföra riskbedömning och därefter införa tillräckliga säkerhetsåtgärder.

Enligt SIS TR50 är säkerhetsåtgärder en ”identifierad uppsättning åtgärder för att möta en organisations risker”. Det betyder att säkerhetsåtgärderna behöver anpassas utifrån vilken information organisationen har, hur och var den hanteras, samt riskerna med hanteringen.

I standarden (SS-EN ISO/IEC 27002:2022) finns ett antal säkerhetsåtgärder beskrivna. Vissa av dem kan ses om en del av styrningen av informationssäkerhetsarbetet medan andra är konkreta åtgärder för att ge skydd i hantering av information. En säkerhetsåtgärd kan vara:

Olika säkerhetsåtgärder behöver ofta kombineras för att ge tillräckligt skydd till lägsta möjliga kostnad. Exempelvis kan man behöva kombinera utbildning (administrativ säkerhetsåtgärd) kring till exempel phishing via e-post med att införa skydd mot skadlig kod (teknisk säkerhetsåtgärd) som kan upptäcka och minska konsekvenserna av attacken om någon ändå skulle klicka på en skadlig länk.

En säkerhetsåtgärd kan skydda mot brister i alla tre aspekterna (konfidentialitet, riktighet och tillgänglighet) medan andra åtgärder skyddar mot brist i en eller två av aspekterna. När du identifierar säkerhetsåtgärder bedömer du vilken eller vilka av aspekterna som åtgärden skyddar mot brister i (Verktyget Utforma skyddsnivåer).

Vi kallar att samla ett antal säkerhetsåtgärder som ger tillräckligt skydd för information som klassats till en viss konsekvensnivå för skyddsnivå. Det är viktigt att komma ihåg att även om säkerhetsåtgärderna i skyddsnivåerna är kopplade till klassningens konsekvensnivåer så är det riskbedömningen som avgör vilka säkerhetsåtgärder som ska införas.

Syftet med att samla säkerhetsåtgärder i skyddsnivåer är att underlätta förvaltning av säkerhetsåtgärderna. Skyddsnivåerna underlättar för organisationen att hitta de åtgärder som redan är godkända, istället för att behöva föreslå nya säkerhetsåtgärder för att ge tillräckligt skydd vid varje ny informationshantering. Organisationens resurser kommer kunna användas mer effektivt om inte varje ny informationshantering resulterar i nya säkerhetsåtgärder som behöver godkännas och förvaltas.

Det underlättar också för användarna att de efter informationsklassning och riskbedömning kan förutse vilka säkerhetsåtgärder de ska använda när information hanteras i olika situationer.

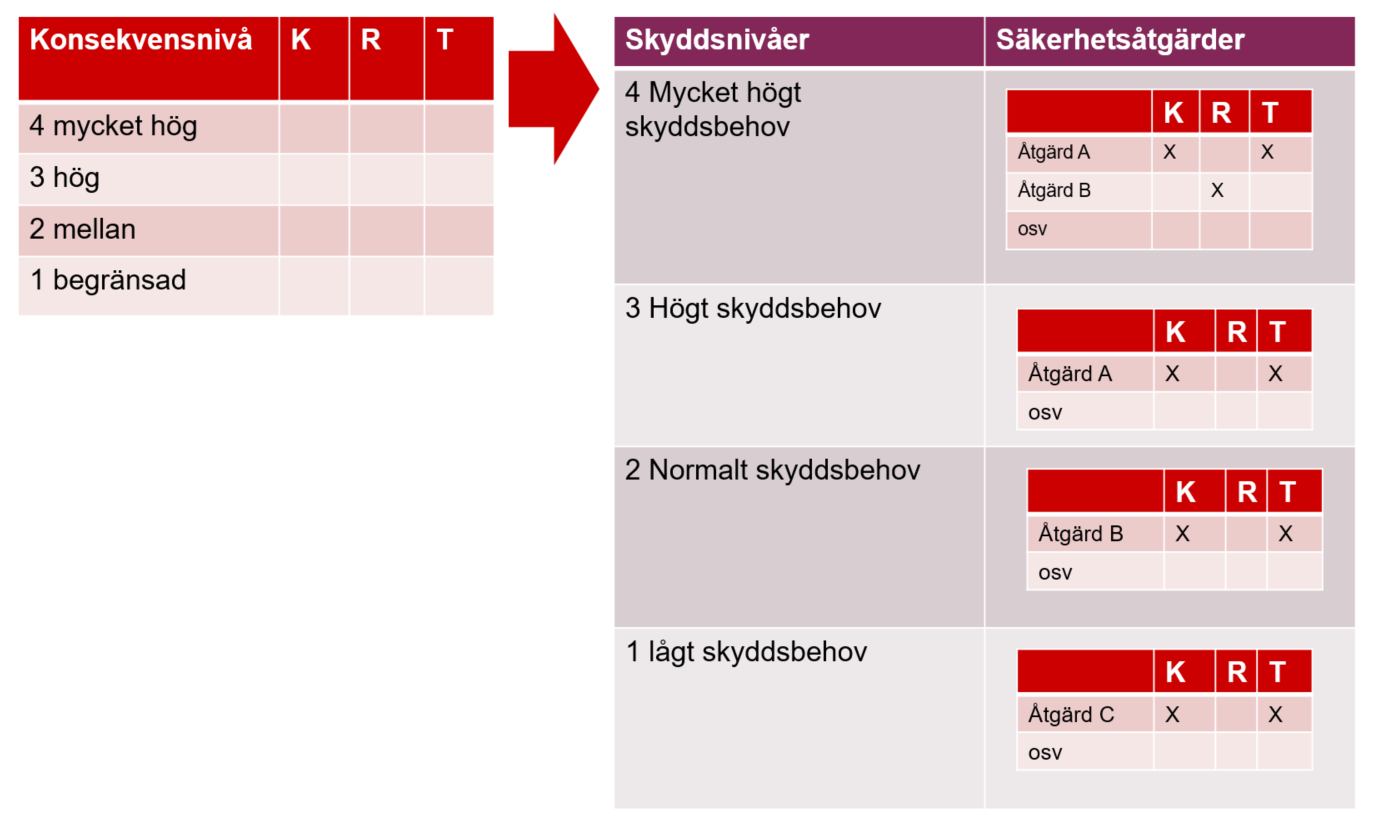

Figur 1, nedan: Hur klassningsmodellens konsekvensnivåer relaterar till skyddsnivåer och hur man kan beskriva vilka säkerhetsåtgärder som gäller för olika skyddsnivåer och vilka aspekter säkerhetsåtgärden skyddar mot brister i.

Figur 1

Särskilt viktiga delar från Metodstödet är:

Man ska alltid införa säkerhetsåtgärder som skyddar informationen tillräckligt. Det går bra att för varje tillfälle välja vilka säkerhetsåtgärder som ska införas men det kan vara mer effektivt att strukturera godkända säkerhetsåtgärder i skyddsnivåer. Oavsett hur man väljer att göra så är riskbedömningen avgörande för vilka säkerhetsåtgärder man slutligen väljer att använda för att skydda informationen.

Här beskriver vi hur behovet av säkerhetsåtgärder som ger tillräckligt skydd väljs och hur dessa säkerhetsåtgärder kan organiseras i skyddsnivåer.

I standarden (SS-EN ISO/IEC 27001:2022, bilaga A och SS-EN ISO/IEC 27002:2022) beskrivs säkerhetsåtgärder för allt informationssäkerhetsarbete. Säkerhetsåtgärderna i standarden beskrivs i olika detaljeringsgrad. Vissa säkerhetsåtgärder ser likadana ut för all information, medan andra kommer att behöva variera i styrka beroende på skyddsbehov. Vissa säkerhetsåtgärder behöver ni förtydliga utifrån era förutsättningar medan ni kan ta andra direkt från standarden. Vissa säkerhetsåtgärder i standarden har mer att göra med styrningen av informationssäkerhetsarbetet medan andra syftar till att ge ett direkt skydd för informationen utifrån var och hur den hanteras.

Till exempel: Säkerhetsåtgärden ”A 5.1 Policyer för Informationssäkerhet: Ett regelverk för informationssäkerhet som inkluderar informationssäkerhetspolicy ska […]” har att göra med den övergripande styrningen av informationssäkerhetsarbetet och gäller all information. Organisationen ska ha ett gemensamt regelverk för informationssäkerhet och ansvaret att ta fram och förvalta det kan läggas på en roll, så som organisationens CISO.

Andra säkerhetsåtgärder, så som ”A 8.13 Säkerhetskopiering av information: Säkerhetskopior av information, program […] i enlighet med överenskomna regler för säkerhetskopiering” varieras utifrån organisationens behov. Om organisationen har information med höga krav på riktighet eller tillgänglighet så behöver säkerhetsåtgärden anpassas efter det. Skyddsnivåerna underlättar då hanteringen. Om organisationens klassningsmodell har tre konsekvensnivåer skapar ni lämpligen tre skyddsnivåer och anpassar säkerhetsåtgärderna för säkerhetskopiering efter dessa genom att bestämma regler för när fullständig respektive begränsad säkerhetskopiering ska tas för olika information, program och system, samt hur och hur ofta säkerhetskopiorna ska verifieras. Genom era interna regler har ni i detta fall detaljerat era krav på säkerhetsåtgärder. Det behövs också regler för hur säkerhetskopiorna ska skyddas mot brister i konfidentialitet, riktighet och tillgänglighet. Hur skyddet utformas kan variera beroende på resultatet av informationsklassning och riskbedömning.

Din organisation har en klassningsmodell med ett visst antal konsekvensnivåer. För att säkerställa tillräckligt skydd för informationen inför du säkerhetsåtgärder. För att underlätta hanteringen av detta kan du välja att skapa skyddsnivåer som motsvarar klassningsmodellens konsekvensnivåer. I dessa skyddsnivåer för du sedan in säkerhetsåtgärder som ska ge information som klassats till respektive konsekvensnivå lämpligt skydd. Utifrån en organisations verksamhet kan det finnas anledning att ha flera skyddsnivåer kopplade till en konsekvensnivå i klassningsmodellen. Detta då klassningen ger en grov värdering av informationens skyddsbehov och organisationen har identifierat att det är mer effektivt för dem att ha fler specifika skyddsnivåer istället för att arbeta med villkor och undantag för olika informationshantering.

Ett sätt att identifiera vilka säkerhetsåtgärder som ger tillräckligt skydd för olika konsekvensnivåer i klassningsmodellen är att genomföra en workshop. Förutom CISO:s kunskap kan du behöva ta hjälp av till exempel it-säkerhetschef, säkerhetschef, annan säkerhetspersonal och specialister inom it och juridik. För att identifiera vissa säkerhetsåtgärder kan du arbeta tillsammans med chefer och specialister inom fastighet, HR och upphandling.

Fokusera på de säkerhetsåtgärder som direkt berör hantering av information. Både de där samma säkerhetsåtgärd ger tillräckligt skydd för all information och de säkerhetsåtgärder som behöver införas i olika grad (styrka) för olika skyddsnivåer. Tänk på att en säkerhetsåtgärd kan skydda mot brister i alla tre aspekterna (konfidentialitet, riktighet och tillgänglighet) medan andra åtgärder skyddar mot brist i en eller två av aspekterna. Att veta vilken aspekt som en säkerhetsåtgärd skyddar mot brister i underlättar vid val av säkerhetsåtgärder.

Till exempel: Säkerhetsåtgärden ”A 5.9 Förteckning över information och andra relaterade tillgångar: För identifierad information […] bör ägarskapet [...]” är en säkerhetsåtgärd som ser likadan ut oberoende av nivå. Den innebär att det finns någon som har ansvar för att information som hanteras i en viss situation har tillräckligt skydd. Den här säkerhetsåtgärden kan man se som en del av styrningen av informationssäkerhetsarbetet, medan nästa krav i standarden ”A 5.10 Tillåten användning av information och andra relaterade tillgångar” beskriver att säkerhetsåtgärderna behöver anpassas utifrån den information som hanteras. Den som ansvarar för informationshanteringen ansvarar då för att ta fram till exempel dokumentation som beskriver hur informationen får hanteras i det specifika fallet. Hur säkerhetsåtgärderna ska varieras i styrka utifrån de olika skyddsnivåerna så att de ger skydd mot brister i alla tre aspekterna (konfidentialitet, riktighet och tillgänglighet) behöver beskrivas. Exempel på regler gällande informationsbehandling vid posthantering skulle kunna innehålla krav på hur man ska kommunicera beroende på innehållet i det som ska skickas, alltså vilket skyddsbehov informationen har. Reglerna beskriver när man till exempel får skicka vanligt brev, när man ska använda sig av rekommenderat brev, och när man ska använda sig av personlig överlämning med identitetskontroll och signering.

Riskbedömningen för en viss informationshantering genomförs efter informationsklassningen och resulterar i att man väljer de säkerhetsåtgärder som ger informationen tillräckligt skydd i den specifika situationen. När man arbetar med skyddsnivåer gör man en riskbedömning i samband med att en säkerhetsåtgärd godkänns för en viss skyddsnivå. När man använder skyddsnivåer behöver man göra riskbedömning utifrån den informationshantering som ska genomföras och de säkerhetsåtgärder som är godkända för skyddsnivån. Syftet med riskbedömningen är att säkerställa att de godkända säkerhetsåtgärderna är tillräckliga för den information som hanteras i den specifika situationen. Gör informationshanteringen i den specifika situationen att en viss säkerhetsåtgärd inte behövs så kan riskbedömningen användas som underlag för att visa att säkerhetsåtgärden inte behövs.

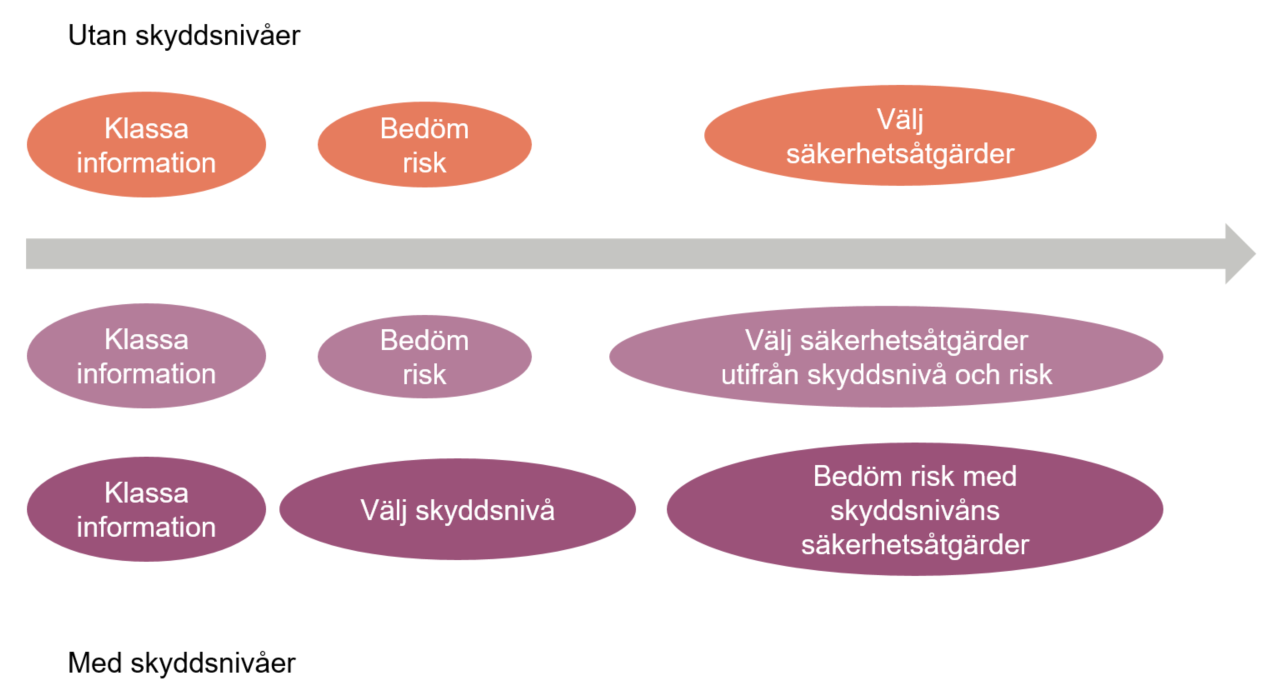

Figur 2, nedan: Olika arbetssätt för när riskbedömning görs i förhållande till val av säkerhetsåtgärder beroende på om man har infört skyddsnivåer i organisationen eller inte.

Figur 2

Med grundskydd menar vi den nivå av säkerhetsåtgärder som organisationen beslutat ska införas om det inte ges särskilt undantag. Det kan vara administrativa säkerhetsåtgärder, till exempel rutiner om att man alltid ska genomföra en viss utbildning innan man får börja arbeta med en viss sorts information. Grundskyddet kan också gälla för infrastruktur och it-system som då minst ska ha vissa säkerhetsåtgärder införda om man inte särskilt utifrån informationsklassning och riskbedömning bedömer att en lägre nivå är tillräcklig. Det bör dock finnas mycket goda skäl och argument för att få frångå en grundskyddsnivå. Genom att besluta att en av skyddsnivåerna är en grundskyddsnivå så kan man effektivisera hanteringen genom att i grundskyddsnivån införa säkerhetsåtgärder som ska användas i första hand.

Vilka säkerhetsåtgärder som utgör grundskyddet varierar beroende på organisation. På vilken skyddsnivå en organisation väljer att lägga grundskyddet beror på hur mycket information med ett visst skyddsbehov man hanterar. De säkerhetsåtgärder som behövs och som inte erbjuds av grundskyddet måste införas vid varje informationshantering, både manuell och för enskilda it-system. Varje verksamhet behöver också utifrån informationsklassning och riskbedömning om de säkerhetsåtgärder som ingår i grundskyddet räcker eller om man måste tillföra egna säkerhetsåtgärder. Organisationen kan alltså välja att arbeta med tillägg och undantag gällande säkerhetsåtgärder. Vilka säkerhetsåtgärder som ska ingå i den skyddsnivå som organisationen valt som grundskyddsnivå och vilka som efter behov ska införas beror på en avvägning utifrån riskbedömning, nytta och kostnad. Exempel på säkerhetsåtgärder som kan ingå i grundskyddet är lagringsytor anpassade efter skyddsbehov, behörighetshantering och säkerhetsloggning.

I Verktyget Utforma skyddsnivåer kan ni skriva in vilka säkerhetsåtgärder som ska gälla för respektive skyddsnivå. I kolumnen ID Säk.åtg. kan en referens skapas till aktuella säkerhetsåtgärder i Identifiera och analysera Gapanalys (UoT/SOA).

När ni har placerat era säkerhetsåtgärder i de olika skyddsnivåerna behöver ni avgöra om de är tillräckliga. För varje säkerhetsåtgärd som ni valt för en viss nivå bedöm om den:

Om en säkerhetsåtgärd inte är tillräcklig behöver den förbättras. Saknas säkerhetsåtgärder behöver de tas fram. Gå igenom de säkerhetsåtgärder ni har fastställt i Identifiera och Analysera Gapanalys (UoT/SoA) och som ni utifrån informationsklassning och riskbedömning identifierar behöver skalas upp i styrka, kombineras med annan säkerhetsåtgärd eller bytas ut.

När information delas med eller förvaras hos en annan organisation eller en extern leverantör är det viktigt att se till att informationen inte får lägre skydd än den har eller skulle ha fått i er egen organisation. Det kan vara lätt att tänka att det är klassningsmodellen som ska jämföras men eftersom klassningsmodellen utformas utifrån organisationernas olika behov (så att den är begriplig och användbar för organisationen som ska använda den) så är det bättre att titta på säkerhetsåtgärderna. Detta görs genom att man jämför de egna säkerhetsåtgärderna med den andra organisationens säkerhetsåtgärder för att säkerställa att skyddet är lika bra.

Innan ni ger någon annan organisation eller leverantör åtkomst till er information behöver ni identifiera vilka säkerhetsåtgärder ni själva ansvarar för och vilka säkerhetsåtgärder den andra parten ansvarar för. Det kan också tillkomma behov av nya säkerhetsåtgärder eftersom det innebär nya risker att lämna över information för teknisk bearbetning eller att dela information vid gemensamma projekt. I de flesta samarbeten behöver ni reglera vem som ansvarar för vilka säkerhetsåtgärder i avtal så att det tydligt framgår vem som ansvarar för vilka säkerhetsåtgärder, oavsett om säkerhetsåtgärderna är organisatoriska, administrativa, fysiska eller tekniska.

Vägledningar:

Välj säkerhetsåtgärder och skapa skyddsnivåerDatum:

25 juni 2024